Возвращаемся к вопросу информационной безопасности, в этом году известный дистрибутив специализирующийся на проверке информационных систем на прочность BackTrack linux вернулся на платформу Debian и стал называться Kali Linux. Не знаю зачем это было сделано, но скачать и попробовать его стоит.

Обзор Kali Linux

Начнём с того, что Kali Linux так же является «живым дистрибутивом» и предназначена для запуска с DVD или флешки. Её также можно установить на диск вашего компьютера или ноутбука, но делать основной системой противопоказанно. Разработчики заявляют, что Kali будет нормально поддерживать архитектуру ARM, что позволит работать на планшетах и телефонах, ну это мы проверим позже, когда появятся мануалы по запуску на этих устройствах.

Разработчики заявляют, что Kali Linux это шаг вперёд по сравнению с BackTrack в сторону стабильности и подхода к подбору программ.

Скачать Kali можно на официальном сайте, она свободно доступна и отлично тянется торрент файлом.

В меню всё достаточно продуманно, основные «хакерские» инструменты собраны в одном месте и поделены на группы. Попробую рассказать о составе программ Kali linux (актуально для версии 1.0.4).

Information gathering (Сбор информации)

Данный раздел меню объединяет программы и утилиты для сбора информации об целевой инфраструктуре. С их помощью можно точно определить какие узлы и сервисы работают в сети, какие операционные системы установлены и как сеть защищена. Это очень важная часть атаки на инфраструктуру, поэтому я расскажу об всех подменю детально.

- DNS Analysis (12 программ) в этом разделе собраны программы для анализа сервиса DNS, они полезны для изучения атакуемой инфраструктуры. Например DNSmap и Nmap позволяют использовать DNS сервера для составления карты целевой инфраструктуры.

- Группа программ IDS/IPS Indentificator позволяет выявлять и противодействовать системам обнаружения вторжений, которые очень популярны в корпоративном сегменте и призваны оповестить системны администраторов об атаке на их инфраструктуру.

- Live Host Identificator (25 программ и утилит) собрала в себе инструменты для идентификации хостов в сети, эти программы позволяют обнаруживать и определять компьютеры и прочее активное оборудование в сети. Это нужно для того, чтобы выбрать правильные инструменты для атаки и определить её вектор.

- Network Scanners — набор программ продолжающее решать задачу футпринтинга (анг. Footprinting, составление карты инфраструктуры безопасности — количество узлов, их роли, типы операционных систем, работающие в сети сервисы и т. п.). Они помогают построить карту сети.

- OS Fingerprinting собрала в себе почти те же утилиты, какие были в меню Network Scanners и это не удивительно, так как с помощью этих утилит решается всё та же задача, но в этот раз нам намекают, что с их помощью можно определить версию ОС на целевом хосте.

- Меню OSINT Analysis достаточно сложно для объяснения, достаточно сказать, что wikipedia расшифровала мне OSINT как «Разведка на основе открытых источников (англ. Open source intelligence, OSINT). Одна из разведывательных дисциплин в американской разведке. Включает в себя поиск, выбор и сбор информации, полученной из общедоступных источников и её анализ. В разведывательном сообществе термин «открытый» указывает на общедоступность источника (в отличие от секретных источников и источников с ограниченным использованием), он не связан с понятием open source или public intelligence.» Данное меню предназначено для анализа трафика и построения выводов относительно его состава. Например CaseFile дает вам возможность быстро добавить, связать и анализировать данные о взаимодействии реальных людей и групп при работе над проектом или работающих в одном учреждении/подразделении. Или например Metagoofil - является инструментом сбора информации предназначена для извлечения метаданных официальных документов (PDF, DOC, XLS, PPT, DOCX, PPTX, XLSX), принадлежащего компании-цели. Надеюсь вы поняли смысл этих утилит, если же нет — вам они врят ли пригодятся.

- Route Analisis — собрал в себе все те же утилиты для футпринтинга, особо разбирать тут нечего — меню переводится как анализ маршрутов.

- Service fingerprinting — собрал в себе утилиты, которые помогут определить работающие на предприятии сервисы. Многие из программ уже были в предыдущих меню.

- SMB Analysis — программы для анализа сетевых ресурсов Windows.

- SMTP Analysis — программы для анализа трафика почтовых клиентов (конкретно исходящего тарфика по SMTP).

- SNMP Analysis — программы для анализа устройств поддерживающих протокол управления SMTP, это могут быть коммутаторы, маршрутизаторы, серверы, рабочие принтеры, станции, модемные стойки и т. п.

- SSL Analysis — анализ сервисов использующих SSL (англ. Secure Sockets Layer — уровень защищённых сокетов). Как пример: sslcaudit это инструмент предназначен для автоматизации тестирования SSL / TLS клиентов на предмет устойчивости MITM атакам.

- Telefony Analysis и VOIPAnalysis — меню состоящее из 2 программ. Ace. Программа служит для поиска TFTP серверов на которых обычно лежат конфигурации для VOIP устройств. Enumiax помогает получить список пользователей Asterisk.

- Traffic Analysis — программы для анализа сетевого трафика, например p0f позволяет слушать трафик проходящий через подключенную сеть и определять чей это трафик, как далеко находится этот узел, какая на нём система и т. п.

- VPN Analysis — состоит из 1 программы ike-scan и нужна она для анализа VPN основанных на IPSec и сбора хешей для дальнейшего получения идентификационных данных путём перебора(уже в другой программе).

Vulnerability Analysis (Анализ уязвимостей)

Данное меню Kali linux служит для анализа уязвимостей и разделено на несколько групп.

- Cisco tools — Cisco является ведущим поставщиком оборудования в корпоративный сектор, поэтому этим устройствап посвящён отдельный раздел. В данном случае представленные тут программы позволяют уязвимости в сетях построенных на оборудовании и ПО Cisco.

- Database Assessment — меню собравшее программы для поиска уязвимостей в базах данных. Например bbqSQL позволяет искать «blind SQL injection»(гуглите, переводить не стал — долго объяснять). А SqlMAP позволяет автоматически искать и эксплуатировать SQL уязвимости.

- Fuzzing Tools — специфичесикие инструменты. Вообще Fuzzing - технология тестирования программ, когда вместо ожидаемых входных данных программе передаются случайные данные. Если программа зависает или завершает работу это считается нахождением дефекта в программе, который может привести к обнаружению уязвимости. Описывать здесь утилиты и программы не имеет смысла, так как это отдельная и очень обширная тема.

- В разделе Misc Scaners собраны сканеры, которые помогут найти уязвимость в системе. Например Lynis может сканировать Unix систему на предмет уязвимостей в программном обеспечении.

- OpenVAS — сетевой сканер безопасности, который помогает мониторить сеть на предмет наличия в узлах уязвимостей.

WEB Applications (WEB приложения)

Раздел собрал в себе набор программ для работы с WEB приложениями. Будет полезен тем, кто решил пробовать на прочность веб сайты.

- CMS Indentification объединяет несколько программ, которые помогут определить какая система управления контентом (CMS) установлена на сайте. Например BlindElephant позволяет определить версию CMS, это очень полезно и позволяет эксплуатировать уже известные уязвимости на не обновленных сайтах.

- Database Explotation — тут сгруппированы инструменты для атаки на базы данных на которых работают сайты. Простой пример: bbqsql позволяет автоматизировать использование слепых и полу слепых SQL инъекций.

- WEB Application Fuzzers — аналог программ из раздела Fuzzing Tools, но с уклоном на WEB ресурсы. Пример: WebSlaeyr является программой для брутфорса, но она может использоваться для перебора POST и GET параметров, искать директории и файлы на которые нет ссылок и т. п.

- WEB Application Proxies — здесь мы видим набор отличных программ, которые позволят работать с трафиком который ходит между браузером и сервером. Это нужно достаточно часто. Просто прочитайте подробно про такой инструмент как Burpsuite и вы всё поймёте.

- WEB Crawlers — я нашёл только одно подходящее значение для этого выражения, и это «поисковый робот». Что же собрало в себе данное меню? Здесь программы и утилиты, которые помогают работать с содержимым интернет страниц. Например: CutyCapt позволяет создавать скриншоты (в том числе и в полный размер) страниц сайтов, а Dirb является сканером контента, его часто используют как составную часть скрипта для брута страниц. Раздел интересный, не поленитесь и прочитайте описание каждой утилиты.

- WEB Vulnerability Scanners — ОГРОМНЫЙ набор программ, которые помогут найти уязвимости на WEB ресурсе. Многие программы мы уже видели в предыдущих меню. Описывать их нет смысла, ибо они решают ну очень широкий спектр задач.

Password Attacks

Меню — сказка. Чем бы вы не занимались вам придётся решать проблему аунтификации и авторизации. Ломать пароли — вот какую задачу решают программы в этом меню.

- GPU Tools объединяет утилиты (в меню их 2), которые могут ломать хеши и WPA ключи методом перебора используя как центральный процессор, так и видеокарту. Очень полезные утилиты, правда я сомниваюсь, что они будут работать из коробки при запуске Kali Linux с DVD или флешки.

- Offline Attack объединяет огромное количество утилит для подбора пар логин/пароль, перебора хеша — одним словом атак методом брутфорса на уже имеющиеся хеши и файлы (то, что можно сделать будучи отключенным от целевой инфраструктуры).

- Меню Online Attack собрало в себе много программ для атаки методом перебора в режиме online. Простым примером могут служить Hydra которая позволяет перебирать пароли прямо на сайте.

- Passing The Hash — это очень эффективная атака, смысл которой сводится к тому, что мы получаем хеш пароля жертвы и используем его (не пытаемся восстановить из него пароль, а именно используем значение хеша для авторизации) для авторизации на удалённом сервисе. Это работает в случаях NTLM и LM аунтификации.

Wireless Attack

Здесь нам предложены инструменты для атаки на беспроводные сети. Одно из наиболее востребованных для новичков (имеется в виду профессия пентестера) направлений.

- Bluetooth tools — утилиты для работы с протоколом передачи данных bluethooth. Многие девайсы сегодня поддерживают данный стандарт и эти программы могут оказаться весьма полезны.

- Other Wireless tools — Программы и утилиты для работы с другими сетями. Имеется в виду, что с их помощью можно тестировать сети не относящиеся к Wi-Fi. Например KillerBee (названия утилит начинается с ZB, например Zbconvert) позволяют работать со спецификацией ZigBee и стандартом IEEE 802.15.4 (кто не понял, читайте Wiki). Ubertooth — утилиты для работы с одноименным проектом, в рамках которого выпускаются девайсы для работы c bluetooth.

- RFID/NFC Tools — большой раздел посвященный технологиям RFID и NFC, для тех кто не знает — это технологии смарт карт и радиочастотной идентификации. Программ здесь просто море, поэтому я не буду подробно останавливаться на них. Это узкая специализация и освещать её нужно в отдельной статье.

- Wireless Tools — то о чём мечтает любой начинающий «хакер», здесь собраны утилиты для взлома Wi-Fi сетей. Простым примером может послужить программы Aircrack-ng, которые способны за минуты взломать WEP, с лёгкостью устроить DOS для любого Wi-Fi устройства и победить непобедимый WPA.

Explotation tools

Утилиты и программы для эксплуатации уязвимостей. Все приведённые здесь программы нужны для того, чтобы использовать найденную уязвимость в своих целях.

- Beef XSS Fremework — содержит программу Beef. Она позволяет организовать атаку на удаленную систему с помощью веб браузера запущенного на этой системе.

- Cisco Attack — мы уже видели эти программы в прошлых меню. Позволяют атаковать узлы сети построенных на оборудовании Cisco.

- Exploit Database — содержит searchsploit, которая нужна для быстрого поиска эксплоита по описанию.

- Metasploit — отличный фреймворк, содержит огромную базу эксплоитов и позволяет быстро и просто их использовать. Регулярно обновляется.

- Network Exploitation — набор программ для эксплуатации сетевых уязвимостей. Как пример: ikat предназначена для аудита безопасности (читай взлома) «окружения работающего в браузере» (browser controlled environments) таких как Kiosks, Citrix Terminals и WebTV. А, например, Termineter позволяет искать уязвимости в «интеллектуальных счётчиках» используя протокол C12.18 и C12.19.

- Social Engineering toolkit — содержит программу se-toolkit (Social Engineering Toolkit (SET)), которая используется в «социальном инженеринге». Программа содержит огромный арсенал инструментов для манипуляции разумом жертвы. Именно на человека рассчитан данный вид атаки. Заставить поверить, выудить данные — вот задачи, которые решает данная программа. Иногда получить искомую информацию проще от человека, чем взламывать сервер. Тема очень интересная, рекомендую прочитать про неё отдельно.

Sniffing/Spoofing

Раздел меню, посвященный программам с помощью которых можно как слушать чужой трафик, так и маскироваться под другие узлы. Смотрим, что здесь есть:

- Network Sniffers — сетевые сниферы. Позволяют слушать трафик. Программ тут много, каждая для конкретного случая.

- Network Spoofing — Спуфинг, очень много программ. Чтобы было понятней приведу пару примеров. DNSChef — DNS прокси, позволяет перенаправлять трафик по запросу пользователя на другой IP. Parasite6 — позволяет перенаправлять трафик в IP v6 сетях на вашу машину (ARP spoofing).

- Voice and Surveillance — гугл мне перевел это как «голос и наблюдение». Содержит программу msgsnarf, она обеспечивает перехват сообщений чата и может работать с форматами обмена сообщениями AOL Instant Messenger, ICQ 2000, IRC, MSN Messenger, Yahoo Messenger.

- VoIP Tools — набор утилит для перехвата голосового трафика в VoIP приложениях.

- WEB Sniffers — программы и утилиты, которые позволяют перехватывать трафик с браузеров. Большинство из них работают как прокси.

Maintaining Access

В переводе «обеспечение доступа». Данный раздел собрал в себя ПО для работы с бекдорами.

- OS Backdoors — Содержит такие программы как: Cymothoa (внедряет код бекдора в существующий процесс), powersploit (содержит подборку MS PowerShell скриптов, которые можно использовать для организации бекдоров), u3-pwd (Утилита для замены стандартного предустановленного программного обеспечения «U3» на флешках SanDisc и использовать его для последующего запуска вашего «вредоносного кода»).

- Tunneling Tools — Набор программ и утилит, которые позволяют создать «тунель» в существующем подключении, замаскировав тем самым проходящий в нём трафик. Например ptunnel позволяет создавать тунель посредством ICMP запросы и ответы (PING’и).

- WEB Backdoors — включает в себя два инструмента Weevely и WeBaCoo. Оба служат для управления скомпрометированной системой с использованием HTTP трафика.

Reverse Engineering

Программы для реверс инженеринга. Помогают посмотреть как работает приложение, для того, чтобы восстановить её исходный код. Включает в себя разные дебагеры и дизассемблеры.

- Debuggers — отладчик, позволяет искать ошибки в программах.

- Disassembly - дизассемблер, преобразует машинный код в текст программы.

Stress Testing

Набор программ для стресс теста. Позволяет тестировать разные компоненты инфраструктуры под нагрузкой.

- Network Stress Testing — Стресс тесты для сети. Меню содержит много полезных программ, которые позволяют нагрузить сеть. Как пример macof может создавать в сети огромное количество пакетов с разными MAC адресами, многие коммутаторы не выдерживают подобной нагрузки. Кстати, некоторые коммутаторы при подобном «тесте» могут перейти в режим хаба и позволит «слушать» чужой трафик.

- VoIP Stress Testing — Здесь есть пара программ для проверки VoIP под нагрузкой. Как пример — IAXflood позволяет генерировать трафик по протоколу IAX (Используется в VoIP серверами Asterisk).

- WEB Stress Testing — содержит в себе одну программу thc-ssl-dos, которая позволяет нагрузить WEB сервер, устроив ему DoS (Denial of Service).

- WLAN Stress testing — Reaver мы уже видели в другом разделе, а вот mdk3 позволит устроить DoS или DDoS для клиентов беспроводной сети.

Hardware Hacking

Набор программ для работы с аппаратными средствами. Здесь всего 2 раздела:

- Android Tools — набор программ для работы с устройствами под управлением OS Android. Например apktool программа для реверс инженеринга программ для андроида (*.apk), а dex2jar может помочь при декомпиляции андроид приложений.

- Arduino tools — содержит всего 1 программу, Arduino это программно-аппаратная платформа, сродни конструктору, используя одноименную плату (её можно сделать и самому) вы можете легко подключить её к ПК и написать любую программу. На её основе можно сделать робота, интеллектуальную подсветку, умный дом, да всё что угодно.

Forensics

Forensics переводчик мне перевёл как «криминалистический», да и состав программ в данном меню намекает на то, что с их помощью можно вести расследования. Итак, разберем группы программ в данном меню.

- Anti-Virus Forensics Tools и Digital Anti-Forensics — содержит всего одну программу, chkrootkit служит для поисков бекдоров и руткитов.

- Digital Forensics — содержит ряд программ для «раследований», позволяют проводить экспертизу и доставать разные данные с носителей информации. Как пример Autopsy — цифровая криминалистическая платформа и графичекий интерфейс для The Sleuth Kit (TSK) и многих других программ. В свою очередь The Sleuth Kit набор утилит для глубокого анализа цифровых носителей в ходе экспертизы. Одним словом — почувствуй себя Шерлоком Холмсом. Требует детального изучения и глубоких знаний.

- Forensics Carving Tools — File или Data carving это термин из области кибер криминалистики, означает он извлечение информации из «undifferentiated blocks» или RAW Data. Переводить не буду, на нашем это звучит глупо и непонятно. В двух словах позволяет взять исходник (хоть побайтовый образ диска, хоть кусок данных из оперативной памяти) и выдрать оттуда нужный файл по определенному критерию. Пример Foremost - Программа просматривает диск/образ диска на предмет совпадения заранее определённых hex-кодов, соответствующих наиболее распространённым файловым форматам. После чего складывает их в каталог, вместе с отчётом о том, откуда и сколько было изъято. Pasco позволяет вытащить историю из браузера Internet Explorer. PEV показывает информацию об исполняемом файле или библиотеке под Windows и т. п.

- Forensics Hashing Tools — Содержит 2 программы, md5deep и rahash2. Обе предназначены для вычисления хеша файлов и текстовых значений.

- Forensics Imaging Tools — меню собрало в себе огромное количество программ для работы с образами дисков и обработке данных на них записанных.

- Forensics Suites — содержит уже известную нам Autopsy и DFF. Это фреймворки для работы с различными инструментами цифровой криминалистики.

- Network Forensics — тут мы видим p0f, утилиту для идентификации операционной системы по сети.

- Password Forensics Tools — содержит chntpw, программу для сброса паролей Windows.

- PDF Forensics Tools — программы для анализа и парсинга PDF файлов.

- RAM Forensics Tools — программы позволяющие вытащить информацию из оперативной памяти (её дампа).

Вот собственно и всё, мы вкратце рассмотрели состав программ Kali Linux 1.0 и теперь можем выбирать из этого ассортимента те программы, которые нам больше нравятся и продолжать изучение.

В нашем мире современных технологий многие задачи выполняются с помощью цифровых технологий, это быстро и удобно, но в то же время приносит опасность взлома. Хакеры могут взламывать банковские системы, АТМ, карты и даже ваши учетные записи. Многим пользователям интересно, какие инструменты используются для тестирования на проникновение, проверки безопасности систем или взлома.

В этой статье мы рассмотрим лучшие инструменты Kali Linux 2.0, которые используются профессиональными хакерами. Когда вы узнаете какие существуют хакерские утилиты и методы взлома, то сможете сделать свою систему более безопасной. Вы сможете проверить свою систему на подверженность той или иной атаке. Сейчас в интернете никто не застрахован, даже такие крупные сайты как Twitter и Facebook. А теперь перейдем к списку.

Jhon The Ripper - это инструмент с открытым исходным кодом для взлома паролей методом перебора. Изначально он был разработан для Unix, но сейчас доступен на всех Unix подобных платформах, в том числе и Linux. Программа также известна как JTR или Jhon. Она наиболее часто используется для перебора паролей по словарю.

Программа берет текстовую строку из файла, шифрует его таким же образом, как был зашифрован пароль, а затем сравнивает зашифрованный пароль и полученную строку. Если строки совпадают, вы получаете пароль, если нет, программа берет другую строку из текстового файла (словаря). Ее можно рассматривать как взломщик паролей оффлайн.

2. Aircrack-ng

Это набор программ для взлома и тестирования безопасности wifi сетей. Утилиты Aircrack-ng позволяют взламывать ключи WEP, выполнять мониторинг трафика, перебирать ключи WPA-PSK, и захватывать ключи установки соединения Wifi. Утилиты Aircrack-ng - это инструменты Kali Linux 2.0, которые используются чаще всего.

Утилиты позволяют осуществлять FMS атаки, с некоторыми оптимизациями, например, KoreK или PTW, что делает их более мощными. Вы можете взломать WEP за несколько минут или попытаться перебрать ключ к WPA.

3. THC Hydra

THC Hydra - это программное обеспечение для взлома аутентификации с помощью перебора. Программа позволяет выполнять атаки перебора по словарю на более чем 50 протоколов, среди которых Telnet, FTP, HTTP, HTTPS, SMB, SSH, VNC, базы данных и многие другие. По сути это простой и быстрый инструмент Kali Linux для взлома входа.

Если Jhon The Ripper считается взломщиком паролей оффлайн, то Hydra аналогичный инструмент, только работающий онлайн.

4. Burp Suite

Burp Suite - это инструмент для поиска уязвимостей на сайтах интернета и в веб-приложениях, который может работать как по HTTP, так и по HTTPS. Он используется многими специалистами для поиска ошибок и тестирования веб-приложений на проникновение. Программа позволяет объединить ручные методы со своими средствами автоматизации, чтобы выполнить тестирование как можно эффективнее. Burp Suite написана на Java и распространяется в формате Jar.

5. WireShark

Wireshark - это очень популярный анализатор сетевых пакетов с открытым исходным кодом. Его можно использовать для устранения неполадок работы сети, анализа приложений и протоколов связи, а также разработки программ.

Программа позволяет посмотреть какие пакеты проходят через сетевой интерфейс в реальном времени, предоставляя информация в удобной для восприятия форме. Для точного поиска вы можете использовать мощную систему фильтров. Это один из самых важных инструментов для специалистов по безопасности.

6. OWASP Zed

Это очень эффективный инструмент для тестирования веб-приложений как для новичков, так и для профессионалов. Программа позволяет находить уязвимости в веб-приложениях, здесь есть автоматизированные сканеры, а также различные инструменты, позволяющие выполнять всю работу вручную. Эта программа будет очень полезной не только для специалистов по безопасности, но и для разработчиков приложений.

7. Maltego

Maltego - это инструмент скорее не для взлома, а для аналитики. Он позволяет найти связи между различными субъектами и объектами. Вы можете выполнять поиск на основе открытых источников, комбинировать данные для анализа и автоматически строить между ними зависимости.

Программа может устанавливать возможные зависимости между людьми, сайтами, доменами, компаниями, IP адресами, факторами и файлами. Все это можно визуализировать.

8. Metasploit

Metasploit - это очень популярная платформа для тестирования безопасности систем и взлома. Можно сказать, что это коллекция эксплойтов и инструментов, которые могут быть использованы для эксплуатирования различных уязвимостей. Программа вышла в 2004 году и сразу завоевала огромную популярность.

Это самая мощная платформа для разработки, тестирования и использования кода эксплойтов. Она содержит инструменты, которые позволяют объединить работу различных компонентов.

9. Acunetix

Это очень мощный инструмент для сканирования веб-сайтов на предмет уязвимостей. Большинство сайтов в интернете уязвимы и нам нужно очень много работать чтобы сделать наши сайты более безопасными. Сканер Acunetix позволяет проверить все страницы сайта и обнаружить возможные SQL-инъекции, XSS, XXE, SSRF, атаку на заголовок, и другие 3000 известных уязвимостей.

10. Nmap

Namp или Network Mapper - это утилита Kali Linux с открытым исходным кодом, которая может использоваться для аудита безопасности сетей и сканирования портов. Множество администраторов используют Nmap для просмотра устройств, подключенных к локальной сети, проверки открытых портов или мониторинга бесперебойной работы серверов.

С помощью Nmap любой пользователь может определить доступны ли его локальные программы из сети. Также эта программа показывалась почти во всех фильмах про хакеров.

11. Cain and Abel

Cain and Abel или просто Cain это очень популярный инструмент для перебора паролей. Изначально он предназначался для восстановления пароля Microsoft Windows, но он может использоваться для других целей. С помощью этой программы можно восстанавливать различные типы паролей.

Для получения паролей можно использовать перехват пакетов, перебор хэшей, атаки по словарю, анализ радужных таблиц и атаки криптоанализа.

12. Nikto Website Vulnerability Scanner

Это еще один классический инструмент для сканирования серверов на наличие уязвимостей. Программа проводит поиск по базе более 6000 потенциально опасных файлов, также может выявлять устаревшие версии сетевого программного обеспечения для более 1300 различных программ, также вы можете проверить конфигурационные файлы сервера. Поэтому эти программы Kali Linux будут очень полезными при проведении тестирования на проникновение.

13. Social-Engineer Toolkit

Social-Engineer Toolkit - это инструмент, который позволяет выполнять различные атаки социального инжиниринга. Эта программа на Python позволяет выполнять различные социальные атаки, автоматизировать выполнение атак, генерировать сообщения электронной почты, маскировать вредоносные веб-страницы и многое другое. Без этой программы наш список лучшие утилиты kali linux был бы неполным.

Выводы

В этой статье мы сделали небольшой обзор программ kali linux, которые можно использовать для тестирования безопасности компьютерных систем. Если вы знаете другие отличные программы Kali Linux, которые были упущены но заслуживают места в этой статье, напишите в комментариях!

Особые задания требуют особых инструментов. Так, для проверки на уязвимости часто используется мощный дистрибутив Kali Linux: скачать его просто, а набор утилит позволит выполнять самые разные проверки. На сайте предусмотрено как классическое скачивание файлов, так и возможность скачать Kali Linux через торрент. При этом сам дистрибутив многоязычный, то есть русская версия (64 и 32 bit) уже интегрирована в установочный образ. Давайте разберемся, как и откуда правильно его скачать.

Как скачать Kali Linux

При работе с дистрибутивом важно следовать всем рекомендациям по безопасности – они написаны не просто так. Специалисты высоко оценивают эффективность Kali Linux: скачать его со стороннего торрента, например, означает подвергнуть риску взлома собственную IT инфраструктуру.

Скачать с официального сайта

Чтобы скачать любую версию русскую Kali Linux (64 бит или 32 бит), подойдет только официальный сайт https://www.kali.org .

Все дистрибутивы в виде обычных ссылок и торрент файлов доступны на странице загрузки – она открывается по пункту меню Download Kali Linux.

Также можно скачать русскую версию и по прямой ссылке https://www.kali.org/downloads/ . На ней показывается последняя версия всех вариантов, таких как Kali Linux Light 64 bit (русская версия) и другие.

Скачать через torrent

Теперь нужно открыть полученный торрент. Если торрент клиент уже установлен в системе и файлы *.torrent открываются в нем, можно кликнуть на файл в браузере.

Если ассоциации не настроены, то нужно открывать Kali Linux из торрент клиента, например через μTorrent (сайт https://www.utorrent.com/ , есть русская версия).

Нужно нажать на иконку добавления торрента и выбрать файл Kali Linux.

Затем настроить параметры скачивания торрента, хотя бы папку для сохранения.

Примечание: владельцам процессоров Intel не стоит пугаться фрагмента amd64 в названии торрента – это стандартное указание архитектуры 64 bit.

Когда полоска скачивания заполнится на 100% (состояние «Раздается»), лучше остановить торрент, чтобы больше не занимать интернет-канал.

Обратите внимание: Объем трафика может быть больше размера файла из-за особенностей работы торрента.

Проверка контрольной суммы SHA-256

Далее необходимо проверить корректность образа. Уж слишком велик потенциал дистрибутива Kali Linux: скачать русскую версию (64 бит или 32 бит) со сторонними модификациями все равно, что привести троянского коня.

Если собрать модифицированный ISO образ, то при установке программы могут получать доступ к компьютеру и всем его соседям по локальной сети. Поэтому обязательно нужно следовать такому алгоритму при использовании Kali Linux: скачать, убедиться в оригинальности, устанавливать.

Также торрент может повредиться случайно, приведя к неработоспособности части функционала или вообще всего дистрибутива. А сверка контрольной суммы сводит риск искажений к минимуму.

Для проверки можно использовать любую утилиту с поддержкой SHA-256 – например, Hashtab (для ОС Windows, в прочих ОС нужны иные средства). Сначала её нужно скачать с официальной страницы загрузок http://implbits.com/products/hashtab/ (русская версия установится автоматически).

Достаточно бесплатного (free) варианта. Нужно запустить сохраненный файл и согласиться с установкой.

В стартовом окошке можно сразу жать «Next» (напоминаем, русская версия инсталлятора не требуется).

Затем нужно согласиться с лицензией («I Agree»).

После распаковки останется завершить установку кнопкой «Finish».

Инсталлятор при этом покажет страницу с краткой англоязычной инструкцией (русская версия помощи отсутствует).

Для вызова утилиты нужно найти файл образа и открыть его свойства (например, через клик правой кнопкой в Проводнике).

А затем перейти на вкладку с хеш-суммами, где начнется расчет контрольной суммы. Все данные указываются на русском.

По умолчанию проверка SHA-256 (а именно такой алгоритм использован в контрольном файле торрента) не активирована.

Нужно нажать «Настройки» под списком контрольных сумм и поставить галочку SHA-256.

После этого посчитается и SHA-256 сумма. Останется открыть проверочный файл кнопкой «Сравнить файл».

Если все хорошо и сумма совпала – появится зеленая галочка (иногда может потребоваться выделить нужную строку в списке хеш-сумм, как это указано ниже).

Важно! Если сумма не совпала – нельзя работать с дистрибутивом. Потребуется начать все с начала с образом Kali Linux: скачать (64 бит или 32 бит) и проверить SHA-256.

Заключение

Когда все суммы сошлись, можно переходить к установке – записать образ Кали Линукс (на русском) на диск или флешку, установить на жесткий диск. А затем и применить пару-тройку утилит из его обширного арсенала.

Дистрибутив Kali Linux набирает огромную популярность в последнее время. Взлом и тестирование безопасности становится частью нашей культуры и все больше людей интересуются этим. Возможно, такому процессу посодействовал сериал "Мистер Робот".

Kali Linux - это один из дистрибутивов Linux, разработанный для хакеров и специалистов с информационной безопасности. Поэтому неудивительно что этот сериал поднимает его популярность и множество новичков и людей, которые не имеют никаких знаний по информационной безопасности пытаются использовать этот дистрибутив в качестве основной системы. Но Kali Linux совсем не предназначен для этого. В сегодняшней статье мы рассмотрим что такое Kali Linux, зачем он нужен и сделаем обзор Kali Linux.

Kali Linux был разработан фирмой Offensive Security, которая специализируется на безопасности. Он создан на основе Debian и содержит в себе наработки дистрибутива для цифровой криминалистики и тестирования безопасности BackTrack.

Первая версия BackTrack вышла в 2006 году, она объединила в себе несколько проектов, основным предназначением которых было тестирование на проникновение. Дистрибутив предназначался для использования в качестве LiveCD.

В 2012 году такой дистрибутив, как BackTrack прекратил существовать, а вместо него появился Kali Linux, который перенял все плюсы предыдущей версии и все программное обеспечение. Он был результатом слияния двух проектов: WHAX и Auditor Security Collection. Сейчас дистрибутив стабильно развивается и силы разработчиков направлены на исправление ошибок и расширение набора инструментов.

2. Предназначение

На официальном сайте есть такое описание дистрибутива: "Penetration Testing и Ethical Hacking Linux Distribution" или по-нашему дистрибутив для тестирования на проникновения и этичного хакинга. Проще говоря, этот дистрибутив содержит множество инструментов, связанных с безопасностью и сетями, которые ориентированы на экспертов в компьютерной безопасности.

Дистрибутив Linux - это не больше чем ядро и набор базовых утилит, приложений и настроек по умолчанию. Kali Linux не предоставляет ничего уникального в этом плане. Большинство программ может быть просто установлено в любом другом дистрибутиве, или даже в Windows.

Отличие Kali Linux в том, что он наполнен такими инструментами и настройками, которые нужны для тестирования безопасности, а не для обеспечения нормальной работы обычного пользователя. Если вы хотите использовать Kali вместо основного дистрибутива - вы совершаете ошибку. Это специализированный дистрибутив для решения определенного круга задач, а это значит, что решение задач, для которых он не был предназначен будет более трудным, например, тот же поиск программ. Возможности Kali Linux сосредоточены на тестировании безопасности.

3. Установка

Скачать установочный образ вы можете на официальном сайте, вам только нужно выбрать архитектуру. После загрузки обязательно проверьте диск на повреждения, сравнив контрольную сумму SHA256. Поскольку этот дистрибутив предназначен для тестирования безопасности совсем не хотелось, бы, чтобы он был каким-либо образом нарушен. Как выполнять описано в отдельной статье.

В остальном же установка Kali Linux не сильно отличается от Debian. В зависимости от способа и мощности компьютера она может занять от нескольких минут до получаса. Мы детально рассматривали все в статье .

4. Особенности

Многие будут удивлены, но пользователь по умолчанию в Kali Linux - root. Это необходимо, потому что многим программам для работы нужны права суперпользователя. Это одна из причин, почему не стоит использовать Kali для решения повседневных задач, например, серфинга в интернете или использования офисных приложений.

Если говорить о программном обеспечении, то все поставляемые программы ориентированы на безопасность. Есть графические программы, а есть команды терминала, также в систему включено несколько базовых утилит, таких, как просмотр изображений, калькулятор, и текстовый редактор. Но тут вы не найдете офисных программ, читалок, почтовых программ и органайзеров.

Kali Linux основан на Debian, и вам ничего не мешает установить программу из репозиториев, например, thunderbird для сбора почты. Но просматривать почту от имени суперпользователя - не очень хорошая идея. Конечно, никто вам не мешает создать непривилегированного пользователя, но это лишняя работа.

На экране входа в Kali Linux вы можете видеть девиз "The quieter you become, the more you are able to hear" или "Чем тише вы будете, тем больше сможете услышать". Если вы понаблюдаете за пакетами, отправляемыми в сеть системой Debian, то вы заметите, что какие-либо пакеты регулярно отправляются в сеть. Некоторые из них отправляются приложениями пользователя, другие - фоновыми службами.

Например, если вы просканируете свой Linux компьютер с помощью , то можете увидеть несколько открытых портов. Например, это может быть никогда не использовавшийся VNC порт и HTTP сервер. Часть этих программ поставляются по умолчанию, часть вы установили и забыли.

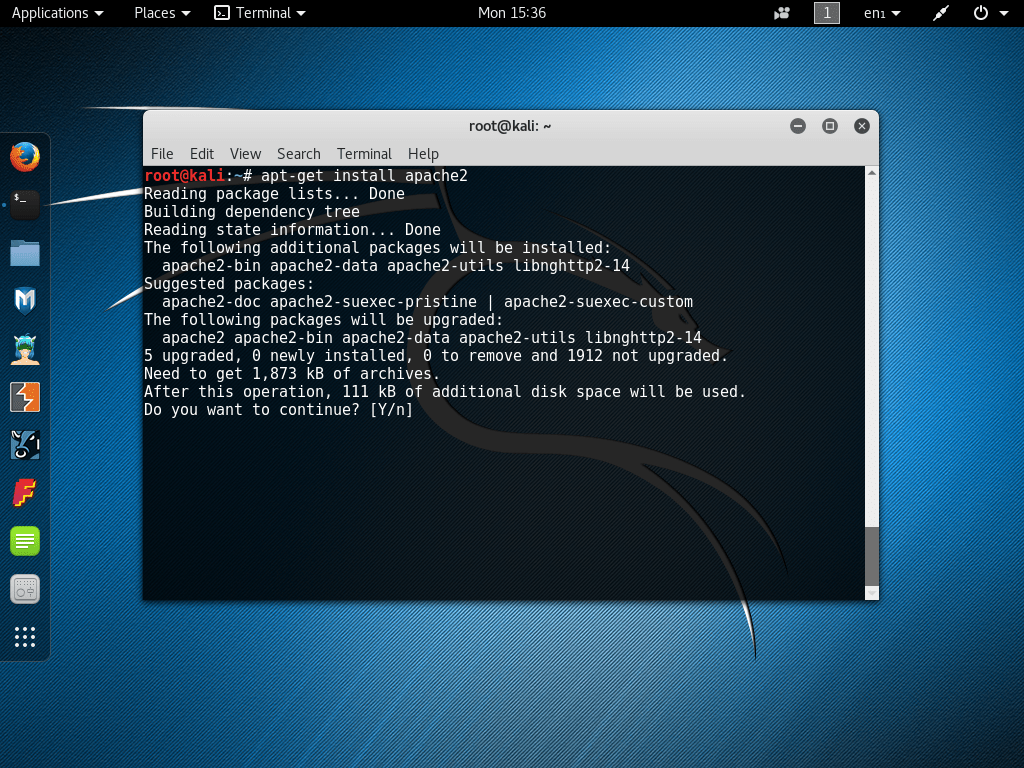

Kali Linux стремится быть максимально тихим насколько это возможно. Это необходимо чтобы скрыть свое присутствие в атакуемой сети и защитить себя от потенциальных атак. Для достижения этой цели в Kali отключено множество служб, которые включены по умолчанию в Debian. Конечно, вы можете установить нужную службу из репозиториев Debian. Например, apache2:

Однако после этого утилита не будет запускаться автоматически и не будет добавлена в автозагрузку. Если она вам понадобится, ее придется запустить вручную. При каждой перезагрузке все лишние службы отключаются. Можно пойти обходным путем и добавить службу в белый список /usr/sbin/update-rc.d, но это не совсем безопасно, поскольку вы открываете путь к системе. Никто не знает нет ли там уязвимостей.

Kali Linux - это специализированный дистрибутив, хотя бы потому что он рассчитан на работу в агрессивной среде. И если вы установили веб-сервер и еще несколько программ, добавили их в автозагрузку, возможно, вы уже сломали Kali и уменьшили его безопасность.

5. Программы

Как уже говорилось выше, дистрибутив Kali Linux содержит только специфическое программное обеспечение для тестирования безопасности. Список самых популярных программ вы можете найти в статье . Но многих нужных для обычной работы программ нет. И нет никаких гарантий, что вы их найдете в репозиториях, даже если они доступны в Debian.

Вы можете захотеть добавить сторонние репозитории и источники приложений, чтобы установить то, что вам нужно, или добавить репозиторий, который содержит самую последнюю версию программы. Вы можете, но вы не должны этого делать. Даже для Debian так делать не рекомендуется, разработчики называют это явление FrankenDebian и говорят, что оно может нарушить стабильность работы системы.

С Kali Linux все еще сложнее. Вы рискуете не только повредить систему, но и сделать ее небезопасной. Пакеты из репозиториев проверены и содержат дополнительные изменения, например, тот же Apache не добавляется в автозагрузку. Сторонние пакеты не будут иметь таких предосторожностей.

Выводы

Наш обзор возможностей Kali Linux подходит к завершению. Стоит ли вам выбирать этот дистрибутив или нет - зависит от вас и тех задач, которые вы стараетесь решить с помощью системы. Если вам нужно только несколько инструментов, то лучше выбрать какой-нибудь более простой дистрибутив, например, Ubuntu или Debian. Вы сможете установить в нем все необходимые инструменты. Такой же вариант лучше подойдет для новых пользователей.

Но если вы уже хорошо разбираетесь в Linux и готовы тратить много времени чтобы разобраться в информационной безопасности, возможно, эта система для вас. Но не спешите устанавливать ее на компьютер. Используйте виртуальную машину, затем установите ее в качестве дополнительной, второй системы.

Возможно, вы несогласны с мнением, описанным в статье, оставляйте комментарии и расскажите о своей точке зрения.